Czym jest cyfrowy łańcuch śmierci? Z jakich ogniw się składa? Czy rzeczywiście umożliwia weryfikację posiadanych zabezpieczeń przed atakami hakerskimi? Odpowiedzi na te i inne pytania związane z Cyber Kill Chain znajdziesz w treści artykułu.

Generalnie rzecz ujmując cyfrowy łańcuch śmierci jest modelem (frameworkiem) opisującym strukturę hakerskiego ataku sieciowego oraz jego poszczególne etapy. Ponadto model ten zawiera opisy każdego z siedmiu etapów oraz wskazuje jakie zabezpieczenia należy stosować w zależności od fazy (etapu) ataku. Jesteś ciekawy jak wygląda ten model? Zapraszam do lektury.

Historia, czyli jak powstał Cyber Kill Chain

Samo pojęcie „Kill Chain” wywodzi się z terminologii wojskowej odnoszącej się do struktury ataku (model F2T2EA), która obejmuje następujące fazy:

- Faza nr 1: Znajdź, czyli zidentyfikuj swój cel,

- Faza nr 2: Ustal, czyli określ lokalizację swojego celu,

- Faza nr 3: Monitoruj, czyli obejmij monitoringiem i śledzeniem ruch swojego celu,

- Faza nr 4: Cel, czyli uzyskaj pożądane efekty poprzez dobór odpowiedniej broni lub zasobu do użycia na swoim celu,

- Faza nr 5: Wykonanie, czyli zastosowanie na swoim celu odpowiedniej broni lub zasobu,

- Faza nr 6: Oceń, czyli dokonaj oceny efektów ataku.

Opisanie przedmiotowego modelu, jako „łańcucha” zostało uzasadnione tym, że przerwanie któregokolwiek ogniwa (punkty od 1 – 6) może zniweczyć cały atak.

Natomiast będący przedmiotem niniejszego artykułu framework Cyber Kill Chain został opracowany w 2011 roku przez firmę Lokheed Martin w oparciu o przedstawioną powyżej militarną koncepcję struktury ataku.

Twórcy niniejszego frameworka zauważyli, że zachowania hakerów przypominają zachowania jednostek specjalnych będących w akcji, na polu walki, ponieważ działania zarówno hakerów, jak i komandosów, opierają się na tych samych i następujących po sobie fazach, etapach, np. takich jak rozpoznanie przeciwnika, umocnienie pozycji, czy też przeprowadzenie ataku, które są ze sobą na tyle ściśle powiązane, że jeżeli któraś z faz ataku zostanie błędnie lub niewłaściwie wykonana, to taka sytuacja może prowadzić do zerwania całego łańcucha (Kill Chain) i wymusić konieczność cofnięcia się przez atakującego do poprzedniej fazy lub wymusić przeprowadzenie ataku ponownie od samego początku.

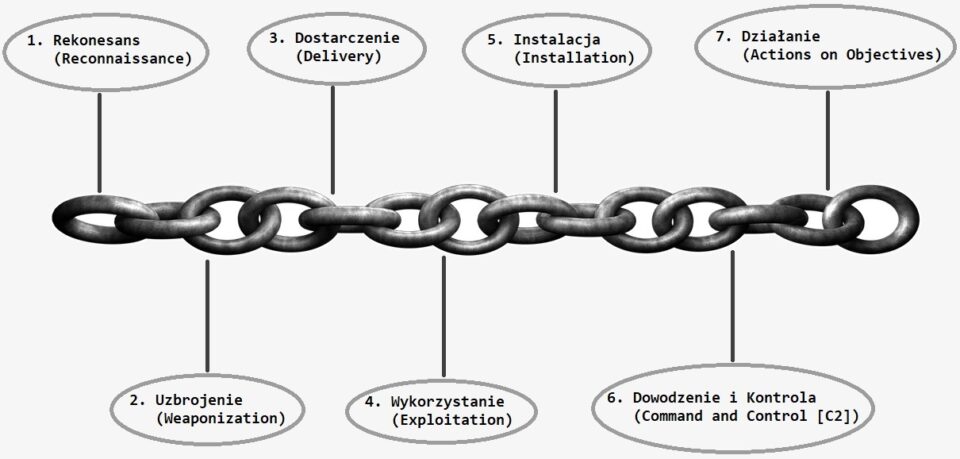

Natomiast sam framework Cyber Kill Chain składa się z następujących po sobie siedmiu faz, które szczegółowo prezentuję poniżej:

Faza nr 1: Rekonesans (Reconnaissance)

W tej fazie ataku hakerzy zbierają informacje o swoim celu. Jeśli jest nim np. konkretne przedsiębiorstwo lub organizacja, to poszukiwane są między innymi domeny należące do danej firmy, jej adresy IP, czy informacje o pracownikach, jakie np. znajdują się na firmowej stronie internetowej, czy w mediach społecznościowych.

Informacje mogą być zbierane zarówno w sposób pośredni, jak i bezpośredni. Przeprowadzanie rekonesansu pośredniego (OSINT), zwanego także rekonesansem pasywnym lub białym wywiadem polega na zebraniu ogólnodostępnych informacji o celu (np. przedsiębiorstwie lub organizacji mającej być celem ataku), np. ze strony internetowej należącej do celu ataku, wyników wyszukiwania informacji o celu z wykorzystaniem ogólnodostępnych wyszukiwarek (np. Google lub Bing), wpisów z ogólnodostępnych rejestrów, wyników DNS z bazy Whois, mediów społecznościowych (informacje o pracownikach), czy portali z ogłoszeniami o pracę (informacje o systemach i aplikacjach, jakich używa cel ataku). Oczywiście dane o celu mogą być zbierane z wykorzystaniem odpowiednich frameworków, np. OSINT. Należy zaznaczyć, że cechą charakterystyczną białego wywiadu jest brak śladów jego wykonywania. Śladami takimi mogły by być logi systemowe, generowanie nadmiernego ruchu w sieci atakowanego celu (np. na jego stronach internetowych), co mogłoby wzmóc czujność celu i wszcząć alarm, włącznie z podjęciem środków zaradczych i obronnych, poczynając choćby od najprostszego zablokowania dresu IP (lub ich puli), z którego jest przeprowadzany rekonesans.

Natomiast w odróżnieniu od rekonesansu pasywnego, rekonesans aktywny polega na wyszukiwaniu informacji bezpośrednio w środowisku celu ataku, między innymi poprzez skanowanie tego środowiska za pomocą różnych skanerów, takich jak skanery portów, czy skanery podatności. Generalnie najważniejszym skutkiem jaki można osiągnąć przeprowadzając rekonesans aktywny jest zdobycie wiedzy o adresacji celu ataku (jakie adresy IP są przez niego używane) oraz o usługach działających w infrastrukturze celu, ich wersjach i ewentualnych podatnościach. Warto dodać, że dużą zaletą tego typu rekonesansu jest możliwość wykorzystania automatycznych narzędzi do zebrania danych, co znacząco skraca czas poświęcony na realizację pierwszej fazy ataku, wymagając ingerencji hakera dopiero na etapie analizy zebranych informacji.

Podsumowując, dobrze przeprowadzony rekonesans umożliwia atakującym zebranie informacji o słabych punktach i lukach w zabezpieczeniach, znajdujących się w środowisku celu ataku, które umożliwią przejście do kolejnej fazy ataku.

Faza nr 2: Uzbrojenie (Weaponization)

W tej fazie, na podstawie informacji zdobytych w fazie pierwszej, w szczególności dotyczących słabych punktów i podatności w infrastrukturze ofiary, haker przygotowuje uzbrojenie, które jest niezbędne do skutecznego ataku. Zazwyczaj uzbrojeniem tym jest złośliwy kod w formie pliku z koniem trojańskim (czyli oprogramowaniem udającym legalne i nieszkodliwe) lub innego rodzaju malware’m. Tworzone w tej fazie złośliwe oprogramowanie generalnie wykorzystywane jest do utworzenia backodoora lub backdoorów w systemie atakowanego celu, dzięki czemu atakujący uzyskuje dostęp do wewnętrznej sieci lub urządzenia należącego do celu ataku. Ponadto haker może także utworzyć stronę internetową, która będzie infekowała wszystkich, którzy ją odwiedzą, np. pracowników atakowanego przedsiębiorstwa czy organizacji. Oczywiście wymieniłem tu jedynie przykładowe działania hakera, ale należy pamiętać o tym, że tworzone uzbrojenie może być bardzo różnorodne i zależy od rodzaju informacji zebranych podczas rekonesansu. Jednakże, aby nawet najskuteczniejsze i najgroźniejsze uzbrojenie mogło być wykorzystane, najpierw musi zostać dostarczone celowi i właśnie tego dotyczy kolejna faza ataku.

Faza nr 3: Dostarczenie (Delivery)

Jest to bardzo istotna faza ataku, ponieważ aby móc wykorzystać wytworzone uzbrojenie, najpierw musi ono zostać zapisane na atakowanym urządzeniu. Dostarczanie złośliwego oprogramowania (uzbrojenia) odbywa się zazwyczaj poprzez phishingową wiadomość e-mail z zainfekowanym załącznikiem lub linkiem do strony zawierającej szkodliwą zawartość, (o phishingu możesz przeczytać w dwuczęściowym artykule: część I i część II) lub przekierowanie ruchu na złośliwą stronę internetową za pomocą sfałszowanych rekordów DNS (między innymi o tym ataku możesz przeczytać w artykule o ataku Man-in-the-Middle), czy też zamieszczenie szkodliwej zawartości na stronie internetowej celu ataku, która będzie infekowała urządzenia wszystkich osób odwiedzających tą stronę (w tym artykule możesz przeczytać o ataku Watering Hole). Oczywiście dostarczenie złośliwego oprogramowania może także odbywać się w sposób fizyczny, np. poprzez podrzucenie lub podpięcie zainfekowanego urządzenia pamięci masowej, np. pendrive’a. Warto dodać, że przy bardziej skomplikowanych atakach hakerskich do dostarczania uzbrojenia wykorzystuje się lukę lub luki w zabezpieczeniach strukturalnej bazy danych poprzez przeprowadzanie ataku SQL Injection (o którym możesz przeczytać w tym artykule).

Dodać jeszcze należy, że w tej fazie ataku haker może dowiedzieć się na ile skuteczne są systemy ochrony przed atakami, użytkowane przez cel ataku oraz na ile dobrze wykonany został rekonesans i przygotowanie do ataku.

Jeżeli niniejsza oraz poprzednie fazy ataku zostały przeprowadzone skutecznie i pomyślnie, wówczas dochodzi do wykorzystania uzbrojenia przeciwko celowi.

Faza nr 4: Wykorzystanie (Exploitation)

W tej fazie zachodzi aktywne działanie atakującego, które ma na celu wykorzystanie luki lub podatności w aplikacji lub systemie celu przy wykorzystaniu dostarczonego uzbrojenia poprzez jego uruchomienie. Najchętniej wykorzystywane jest złośliwe oprogramowanie, które pozwala skutecznie wykorzystać podatności, w szczególności typu zero-day (dla których znany jest exploit, ale twórca podatnego oprogramowania jeszcze nie wie o tej podatności lub nie wydał łatki usuwającej taką podatność). Ponadto złośliwy kod może być użyty do wykonania ataków uwierzytelniających i autoryzujących, jak również do ominięcia niewłaściwie skonfigurowanych zabezpieczeń.

Skuteczna eksploitacja umożliwia hakerowi przejście do kolejnej fazy ataku, czyli instalacji tzw. backdoora.

Faza nr 5: Instalacja (Installation)

Po skutecznym wykorzystaniu podatności lub luki z poprzedniej fazy, kolejno haker instaluje backdoora (czyli „tylne”, dodatkowe wejście do systemu omijające główne wejście i jego zabezpieczenia), dzięki czemu zawsze będzie mógł ponownie dostać się do zaatakowanego systemu bez konieczności przechodzenia poprzednich czterech faz ataku. Backdoor najczęściej dostarczany jest za pomocą trojana (konia trojańskiego) oraz instalowany na istotnych dla atakującego urządzeniach należących do celu ataku, także w celu zainfekowania i przejęcia większej liczby maszyn i danych (tzw. lateral movement).

W tej fazie jednym z najważniejszych wyzwań stojących przed hakerem jest niezauważona przez cel i jego systemy bezpieczeństwa instalacja złośliwego kodu w postaci backdoora oraz takie skonfigurowanie złośliwego oprogramowania, aby działało po cichu i jak najdłużej pozostało niewykryte, do czego wykorzystywane są między innymi różne techniki szyfrowania ruchu sieciowego.

Prawidłowe przeprowadzenie wszystkich czynności w ramach tej fazy ataku pozwala hakerowi na przejęcie dowodzenia i kontroli nad zainfekowanymi urządzeniami należącymi do celu ataku.

Faza nr 6: Dowodzenie i Kontrola (Command and Control [C2, C&C])

W tej fazie ataku haker przejmuje bezpośrednią kontrolę nad zainfekowanym urządzeniem i systemem, co umożliwia atakującemu wykonanie komend przy użyciu terminalu (Command Line Interface, CLI) lub ustanowienie połączenia z zainfekowanym systemem za pomocą protokołu RDP (Remote Desktop Protocol). Jeżeli atakujący nie posiada jeszcze odpowiednio wysokich uprawnień administracyjnych (działa z konta zwykłego użytkownika), to w tej fazie dochodzi do podniesienia uprawnień do root (Linux) lub Administrator (Windows). Posiadając najwyższe uprawnienia administracyjne w danym systemie haker ma nieograniczony dostęp do danych i niczym nieograniczone pole do wykorzystania swoich umiejętności, co bezpośrednio prowadzi do finalnego etapu ataku, czyli działania.

Faza nr 7: Działanie (Actions on Objectives)

Niniejsza faza jest finalnym działaniem hakera na niekorzyść atakowanego celu, a sam cel ataku zostaje spełniony. Przy czym należy zaznaczyć, że cel ataku może być bardzo różny, poczynając od wykradzenia poufnych danych, ataku na inne systemy ofiary, destabilizowanie działania sieci ofiary, poprzez wykradzenie danych i zaszyfrowanie danych na urządzeniach atakowanego oraz wymuszanie okupu za deszyfrowanie tych danych (o ataku ransomware przeczytasz w tym artykule). Ponadto haker kontrolując w lokalnej sieci urządzenia ofiary, może ich użyć do przeprowadzania ataków DDoS (o których przeczytasz w tym artykule), czy kopania kryptowalut (cryptomining). Jeżeli atakujący uzyska dostęp do kont mailowych ofiary, to atak może być automatycznie rozprzestrzeniany na urządzenia (np. komputery lub smartfony) spoza sieci lokalnej atakowanego.

Obrona przed atakiem na podstawie frameworka Cyber Kill Chain

Framework Cyber Kill Chain nie tylko obejmuje poszczególne fazy ataku, ale także wyraźnie wskazuje etapy obrony przed atakiem, szczegółowo dopasowując je do poszczególnych faz ataku.

Stąd też na podstawie przedmiotowego frameworka możemy wyróżnić ogólne zasady obrony przez cyberatakiem, do których zalicza się:

- Detekcję (Detect), czyli należyte wykrycie ataku i potwierdzenie jego trwania;

- Odmowę (Deny), czyli uniemożliwienie dostępu do systemów przez nieuprawnione osoby;

- Zakłócenie (Disrupt), czyli doprowadzenie do przerwania podejrzanego wychodzącego ruchu sieciowego,

- Degradację (Degrade), czyli jak największe ograniczenie skuteczności przeprowadzanego ataku,

- Zmylenie (Deceive), czyli prowadzenie działań obronnych polegających na utrudnianiu skutecznego przeprowadzania ataku oraz skierowanie działań hakera jak najdalej od celu jego ataku,

- Ograniczenie (Contain), czyli zmniejszenie skali przeprowadzanego ataku do wydzielonego fragmentu (segmentu) sieci.

Jednocześnie do działań obronnych w poszczególnych fazach ataku możemy zaliczyć:

- Rozpoznanie: obroną jest identyfikacja prób skanowania lub wyszukiwania informacji, którą można prowadzić poprzez:

- powtarzaną w określonych okresach analizę widoczności informacji (np. dotyczących przedsiębiorstwa, organizacji, pracowników) w Internecie, w tym w publicznie dostępnych rejestrach (np. przez wyszukiwarkę i skaner Shodan) oraz podejmowanie działań korygujących poprzez usuwanie niepożądanych informacji, które są dostępne publicznie,

- wykorzystywanie prawidłowo skonfigurowanych narzędzi służących do rozpoznawania i rekonesansu;

- bieżącą weryfikację logów, w szczególności pod kątem odwiedzin, np. strony internetowej, czy aplikacji webowej;

- Uzbrajanie: obroną jest prawidłowa identyfikacja własnych podatności i zarządzania nimi oraz wdrożenie odpowiednich metod zabezpieczenia kluczowych zasobów, co może być realizowane poprzez:

- prawidłową identyfikację posiadanych i chronionych zasobów oraz stałą aktualizację wiedzy o posiadanych i chronionych zasobach,

- monitorowanie i analizowanie wykrytych nowych podatności w posiadanej infrastrukturze oraz instalowanie aktualizacji zawierających odpowiednie łatki bezpieczeństwa,

- zarządzanie podatnościami oraz hardening kluczowych zasobów dla organizacji lub przedsiębiorstwa,

- przeprowadzanie oceny wpływu wykrytych podatności na infrastrukturę i dokonywanie ich priorytetyzacji,

- przeprowadzanie analizy zagrożeń cybernetycznych (cyber threat intelligence) w celu przygotowania na zagrożenia, które stanowią niebezpieczeństwo dla posiadanej infrastruktury;

- Dostarczanie: obroną jest wykrycie próby dostarczenia złośliwego kodu oraz uniemożliwienie jego pobrania, co jest realizowane poprzez:

- edukację pracowników i współpracowników z zakresu zagrożeń cybernetycznych i sposobów ich wykrywania,

- wprowadzenie mechanizmów antyspamowych,

- wprowadzenie dodatkowych narzędzi zwiększających bezpieczeństwo, takich jak, np. firewalle, programy antywirusowe, sandboxy oraz pozostałe narzędzia ochrony punktów końcowych (endpointów),

- bieżące monitorowanie ruchu sieciowego oraz identyfikację zagrożeń na podstawie pochodzenia pakietów i ich zawartości,

- blokowanie niechcianego i złośliwego ruchu sieciowego,

- wprowadzenie oraz utrzymywanie honeypot’ów;

- Wykorzystanie: obroną jest uniemożliwienie wykorzystania i wykonania złośliwego oprogramowania, co jest realizowane poprzez:

- szkolenie pracowników w zakresie rozpoznawania złośliwego oprogramowania i właściwego reagowania na zagrożenia,

- korzystanie z narzędzi chroniących endpointy (punkty końcowe), takich jak EDR (Endpoint Detection and Response) oraz narzędzi służących do monitoringu ruchu sieciowego i wykrywania zagrożeń (IDS, Intrusion Detection System) oraz do zapobiegania zagrożeniom (IPS – Intrusion Prevention System, oprogramowanie antywirusowe),

- korzystanie z odpowiedniego oprogramowania służącego do korelacji logów, w tym do zarządzania informacjami i zdarzeniami bezpieczeństwa, takiego jak SIEM (Security Information and Event Management) oraz SOAR (Security Orchestration, Automation and Response).

- Instalacja: obroną jest wykrycie atakującego oraz uniemożliwienie mu dalszego prowadzenia ataku, co jest realizowane poprzez:

- wprowadzenie dwuskładnikowego (2FA) lub wieloskładnikowego uwierzytelniania (MFA),

- stosowanie segregacji i separacji uprawnień (wprowadzenie zasady najmniejszego uprzywilejowania) w celu zapobiegania nieautoryzowanej instalacji oprogramowania, które wcześniej nie zostało zatwierdzone,

- wprowadzenie cyklicznej kontroli zmian konfiguracji posiadanych systemów w stosunku do konfiguracji wzorcowej (baseline),

- okresową i cykliczną weryfikację certyfikatów wszystkich podpisanych plików wykonywalnych,

- korzystanie z HIPS (Host-based Intrusion Prevention System), tj. systemu zainstalowanego na urządzeniach końcowych, który służy do wykrywania i blokowania ataków w czasie rzeczywistym oraz do ostrzegania lub blokowania prób instalacji niezatwierdzonego oprogramowania na wspólnych ścieżkach;

- Dowodzenie i Kontrola: obroną jest wykrycie i przerwanie komunikacji pomiędzy celem (zaatakowanym urządzeniem, systemem) a hakerem, co jest realizowane poprzez:

- pasywne monitorowanie ruchu sieciowego oraz wykonywanie archiwizacji metadanych dotyczących komunikacji pomiędzy poszczególnymi komponentami sieci,

- aktywne monitorowanie ruchu sieciowego przy użyciu NIDS (Network Intrusion Detection System), czyli systemu sieciowego służącego do wykrywania podejrzanych aktywności w ruchu sieciowym, w tym do wykrywania ataków w czasie rzeczywistym,

- wykorzystywanie DNS sinkhole (blackhole DNS), czyli serwera (celowo zwracającego niepoprawne nazwy domenowe) lub segmentu sieci, do którego celowo kierowany jest złośliwy ruch, tak aby utrzymać go z dala od systemów produkcyjnych,

- korzystanie z wewnętrznych serwerów proxy dla wszystkich rodzajów ruchu sieciowego (np. DNS, http, https);

- Realizacja celu: obrona polega na powstrzymaniu działań atakującego i jest realizowana przez:

- natychmiastową reakcję na alerty bezpieczeństwa, w szczególności przez zespół odpowiedzialny za cyberbezpieczeństwo,

- stałe i bieżące monitorowanie aktywności bazy danych,

- wdrożenie procesu komunikacji kryzysowej,

- wdrożenie właściwego procesu reagowania na pojawiające się incydenty bezpieczeństwa,

- cykliczne tworzenie kopii zapasowych danych na nośnikach niepodłączonych do Internetu,

- przetwarzanie krytycznych i wrażliwych danych w wydzielonych podsieciach lub na odpowiednio odizolowanych stanowiskach,

- szyfrowanie danych oraz ich nośników i poczty e-mail.

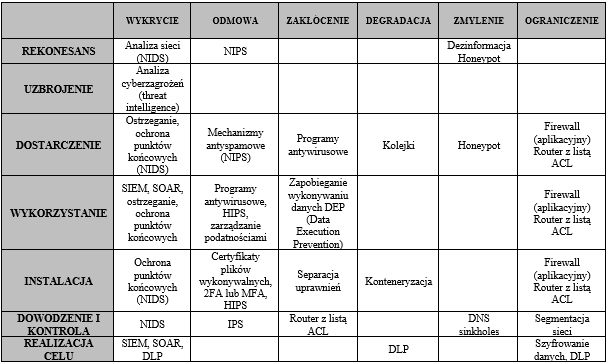

Wykorzystanie frameworka Cyber Kill Chain – macierz

Poniżej przedstawiam macierz z frameworka Cyber Kill Chain, która może być wykorzystana jako szablon ułatwiający identyfikację posiadanych zasobów i odpowiednie przypisanie im ról w ochronie posiadanych systemów. Upraszcza to weryfikację etapów, na których posiadane zabezpieczenia umożliwią obronę przed atakiem, a na których konieczne jest zastosowanie dodatkowych środków ochrony:

Framework Cyber Kill Chain – czy do dzisiaj jest aktualny?

Zanim przejdę do odpowiedzi na tak postawione pytanie, chcę jeszcze krótko poruszyć kwestię wykonywania kolejnych faz niniejszego łańcucha śmierci podczas przeprowadzania cyberataku. Z uwagi na coraz większe skomplikowanie ataków hakerskich niektóre fazy są pomijane lub znacznie upraszczane. Dokładnie to widać na przykładzie ataku na środowiska Active Directory, gdzie poszczególne fazy wyglądają następująco:

Rozpoznanie zewnętrzne –> Zdobycie dostępu –> Rozpoznanie wewnętrzne –> Lateral movement –> Wykorzystanie eksploita –> Uzyskanie administracyjnych uprawnień domenowych.

Aktualnie pojawiają się krytyczne głosy odnośnie niniejszego frameworka, że z uwagi na upływ lat i jego ogólne podejście do kolejnych faz ataku jest on już przestarzały i nieaktualny, co odzwierciedla wskazane powyżej odejście przez hakerów od stosowania kolejnych faz ataku. Dodatkowo można usłyszeć, że łańcuch śmierci ogranicza się do ochrony na styku sieci i ochronie antywirusowej, jednocześnie zupełnie pomijając zagrożenia pojawiające się wewnątrz sieci.

Trudno tym krytycznym głosom odmówić racji, ale też nie jest zasadne twierdzenie, że należy w pełni odejść od stosowania tego frameworka.

Z uwagi na swoją prostotę Cyber Kill Chain może zostać szybko wdrożony i stosowany. Jednocześnie w przystępny i łatwy sposób ukazuje jak dane przedsiębiorstwo czy organizacja jest przygotowane na potencjalny atak hakerski oraz wyrabia odpowiednie schematy myślenia umożliwiające szerokie spojrzenie na zagrożenia cybernetyczne. Ponadto zastosowanie Cyber Kill Chain w znacznym stopniu może zapobiegać rozprzestrzenianiu się złośliwego oprogramowania z uwagi na wyrobienie w użytkownikach wrażliwości na sposoby dostarczania złośliwego kodu. Ponadto w przypadku prostych ataków, które w dalszym ciągu są powszechnie stosowane, zabezpieczenia zbudowane w oparciu o ten framework pozwolą na skuteczną obronę i zatrzymanie takiego ataku na którymś z siedmiu etapów.

Warto dodać, że w przypadku wielu sieci, w szczególności tych małych, framework Cyber Kill Chain będzie w zupełności wystarczający, a stosowanie bardziej zaawansowanych frameworków, takich jak, np. MITRE ATT&CK®, będzie zbyt czasochłonne i skomplikowane.

Wady i zalety frameworka Cyber Kill Chain

W powyższej treści artykułu wskazałem już na pewne wady i zalety łańcucha śmierci, niemniej jednak warto wymienić je wszystkie i przyjrzeć się im bliżej:

- Wady:

- czas funkcjonowania tego frameworka i zmiany technologiczne – zarówno hakerzy, jak i ich cele korzystają z innych rozwiązań, które nie są uwzględnione w tym frameworku, jak np. rozwiązania chmurowe,

- framework skupia się jedynie na atakach z Internetu,

- oparcie ochrony swoich systemów i danych na tym frameworku może prowadzić do niewłaściwej i niepełnej ochrony tych systemów, urządzeń i danych, które są pominięte przez łańcuch śmierci – patrz np. lit a powyżej;

- Zalety:

- zredukowanie ryzyka skutecznego przeprowadzenia ataku w każdej jego fazie,

- umożliwienie podniesienia poziomu ochrony i zwiększenia zabezpieczeń poprzez znajomość technik, jakimi posługują się hakerzy,

- poszerzenie wiedzy z cyberbezpieczeństwa i umożliwienie praktycznego jej wykorzystania,

- możliwość nauczenia się dobrych praktyk, w szczególności z zakresu obrony przed inżynierią społeczną, wykrywania phishingu, czy niekorzystanie ze znalezionych nośników pamięci masowej, np. pendrive’ów,

- lepsze zrozumienie ataków poprzez obrazowe przedstawienie przebiegu ataku hakerskiego.

Podsumowanie

Pomimo upływu lat od momentu opracowania frameworka Cyber Kill Chain, nadal wato go wdrożyć i stosować do diagnostyki bezpieczeństwa sieci, a w przypadku zwiększonych potrzeb bezpieczeństwa należy dodatkowo korzystać z bardziej rozbudowanych frameworków, takich, jak np. MITRE ATT&CK®.

Niemniej jednak łańcuch śmierci powinien stanowić podstawę do budowy zabezpieczeń swojej sieci, gdyż zdecydowanie wpływa na podniesienie poziomu bezpieczeństwa w posiadanych systemach i sieciach. Ponadto podział ataku na poszczególne fazy umożliwia taką konstrukcję zabezpieczeń, dzięki której będzie można przerwać atak na każdym z etapów, co pozwoli na uniknięcie i zapobieżenie wielu atakom hakerskim. Dodatkowo edukacja pracowników i współpracowników znacząco przyczyni się do zwiększenia poziomu bezpieczeństwa całej organizacji lub przedsiębiorstwa.

Mając powyższe na względzie, uznać należy, że nadal framework ten jest atrakcyjny i aktualny. Może on być także stosowany jako jedyny do ochrony małych sieci, co także jest jego niewątpliwą zaletą.

Autor: Michał Mamica