Zagrożenia w sieci – ten ogólny termin obejmuje swoim zakresem wiele różnych działań z wykorzystaniem sieci Internet, które są sprzeczne z prawem lub odbywają się na granicy prawa.

Lecz co ważne, często my sami zachęcamy cyberprzestępców w bardziej lub mniej świadomy sposób do stania się ich ofiarą.

Jeśli chcesz zrozumieć zagrożenia w szeroko pojętej „sieci” i wiedzieć jak nie stać się ofiarą, to zapraszam do dalszej treści artykułu.

Od czego to się zaczęło, czyli początki Internetu i szczypta statystyki

Aby dobrze zrozumieć zagadnienia związane z zagrożeniami występującymi w sieci Internet, warto pokrótce przedstawić początki i rozwój Internetu.

Odpowiadając na pytanie po co mi to potrzebne, posłużę się poniższymi danymi opublikowanymi przez firmę Netia, a mianowicie:

– 85% użytkowników Internetu zgłosiło w 2023 roku otrzymanie próby oszustwa cyfrowego,

– 80% użytkowników Internetu obawia się o swoje bezpieczeństwo w sieci,

– 70% użytkowników Internetu nie wie komu może zaufać w sieci.

Mając już za sobą trochę statystyki, możemy przejść do przedstawienia historii Internetu, która rozpoczyna się w odległym 1969 roku. Wtedy też podstawowym założeniem globalnej sieci komputerowej było umożliwienie komunikacji poszczególnym jednostkom wojskowym USA na wypadek wybuchu nuklearnej III wojny światowej, która miała toczyć się pomiędzy ZSRR a Stanami Zjednoczonymi.

Jak dobrze wiemy do III wojny światowej nigdy nie doszło, a przez kilkadziesiąt lat Internet (początkowo ARPANET, czyli Advanced Research Projects Agency Network) rozwinął się z wojskowego systemu komunikacji do globalnej sieci wykorzystywanej przez 5,4 miliarda użytkowników, czyli 67% światowej populacji (dane na luty 2024 roku). Według Głównego Urzędu Statystycznego w 2024 r. w Polsce dostęp do Internetu posiada 95,9% gospodarstw domowych. Ponadto według danych z lutego 2023 r. w Internecie jest aktywnych około 200 milionów stron internetowych, a szacuje się, że na koniec 2024 r. samych urządzeń IoT działających w sieci będzie 207 miliardów. Eh, znów ta statystyka…

Jednakże osobom zainteresowanym poznaniem bardziej szczegółowych danych statystycznych dotyczących sieci rozległej Internet, gorąco polecam ten artykuł. Obrazuje on jak powszechna jest sieć Internet i także pozwala na uzmysłowienie jak bardzo Internet dotyka praktycznie wszystkich obszarów naszego życia oraz jak jesteśmy narażeni na zagrożenia wypływające z użytkowania Internetu.

Krótko i zwięźle o zagrożeniach w sieci

Znając już skalę na jaką wykorzystywany jest Internet, warto zwięźle przestawić czym są zagrożenia w sieci, jeszcze przed szczegółowym omówieniem ich rodzajów. Przecież obecnie nikt z nas nie wyobraża sobie życia bez chociażby poczty elektronicznej, mediów społecznościowych, platform komunikacyjnych, bankowości online (mobilnej i elektronicznej), korzystania z wiedzy i rozrywki dostarczanej przez różne strony i platformy internetowe, zakupów w sklepach internetowych, czy korzystania z urządzeń IoT (tak, nawet radio, czy lodówka podłączone do sieci są tego typu urządzeniami).

Dzięki Internetowi możemy pracować, uczyć się i spędzać czas na rozrywce.

Pewnie teraz ktoś pomyśli, zaraz, zaraz, przecież artykuł miał być o zagrożeniach, a brzmi jak reklama Internetu. Jednak, zgodnie ze starym polskim przysłowiem „nie wszystko złoto co się świeci”. I tak też jest w tym przypadku. Powszechność wykorzystywania Internetu oraz ilość danych pozostawianych przez nas, jego użytkowników, a także różne wady (podatności, o których możesz przeczytać w tym i w tym artykule) urządzeń sieciowych i oprogramowania wykorzystywanego przez te urządzenia powoduje poważne narażenie na ataki hakerskie nie tylko pojedyncze osoby (niezależnie od biegłości obsługi komputera i posiadanej wiedzy informatycznej), ale także firmy, przedsiębiorców oraz organizacje i instytucje, niezależnie czy działają lokalnie czy na skalę globalną. Także poszczególne państwa są narażone na poważne w skutkach ataki hakerskie – o części z nich możesz przeczytać w artykule przedstawiającym 10 największych ataków hakerskich.

Wracając jeszcze do danych zaprezentowanych przez firmę Netia do trzech najczęstszych oszustw w Internecie w 2024 roku zaliczają się:

– oszustwa związane z zakupami (24%),

– oszustwa inwestycyjne (19%),

– oszustwa debetowe i związane z fałszywymi fakturami (10%).

Rodzaje zagrożeń sieciowych

Mając już za sobą historię, statystykę i krótkie wprowadzenie, przejdźmy do przedstawienia i omówienia poszczególnych rodzajów zagrożeń sieciowych – kolejność ich prezentacji nie odzwierciedla ich powagi, ponieważ każde odpowiednio wykorzystane zagrożenie jest niezwykle poważne w skutkach. Pragnę dodać, że przy poszczególnych rodzajach zagrożeń dodałem linki odsyłające do artykułów szczegółowo opisujących dany rodzaj zagrożenia – osobom zainteresowanym szczerze polecam zapoznanie się z nimi.

Złośliwe oprogramowanie, w ramach którego możemy wskazać:

Robaki komputerowe:

Są to programy zawierające złośliwy kod, które samoistnie replikują się i rozprzestrzeniają w sieci (nie potrzebują do tego innego programu pełniącego funkcję nosiciela) oraz prowadzą do szybkiego wyczerpania się zasobów zainfekowanego komputera. Robaki służą do instalacji tzw. backdoorów, czyli swoistych furtek w systemie operacyjnym, pozwalających na zdalną kontrolę komputera ofiary i wykonywanie działań na zainfekowanym komputerze bez wiedzy i zgody ofiary, np.:

- podłączenie zainfekowanego komputera do sieci botnet i wykonywanie z takiego komputera ataków DDoS,

- uszkadzanie i usuwanie plików z dysku twardego zainfekowanego komputera, a w skrajnych przypadkach przeprowadzenie formatowania całego dysku, co jest równoznaczne z utratą wszystkich zapisanych na nim danych,

- szyfrowanie plików z wykorzystaniem złośliwego oprogramowania typu ransomware, przez co ofiara traci dostęp do całości lub wszystkich danych zapisanych na komputerze,

- wykorzystanie zainfekowanego komputera do rozprzestrzeniania w sieci koni trojańskich oraz oprogramowania szpiegującego spyware,

- rozsyłanie spamu w postaci wiadomości email z adresu mailowego ofiary.

Robaki najczęściej rozprzestrzeniają się za pośrednictwem poczty elektronicznej i komunikatorów poprzez otwarcie przez nieświadomego użytkownika zainfekowanego załącznika lub kliknięcie w link prowadzący do zainfekowanej witryny. Kolejnym sposobem rozprzestrzeniania się robaków na urządzeniach pracujących w sieci są ich nieodpowiednie zabezpieczenia, np. brak hasła lub zbyt łatwe hasło – informacje o najłatwiejszych i najpopularniejszych hasłach zarówno na świecie, jak i w Polsce można znaleźć, m.in. tu. Robaki także rozprzestrzeniają się za pomocą zewnętrznych dysków, np. zainfekowanych pendrive’ów, czy coraz rzadziej wykorzystywanych płyt CD.

Spyware, czyli oprogramowanie szpiegujące:

Jest to program przeznaczony do szpiegowania ofiary, m.in. poprzez monitorowanie jej aktywności, czyli z jakich programów korzysta (które otwiera), jakie klika reklamy, jakie odwiedza strony internetowe, ile czasu spędza na danej stronie internetowej, a za pomocą kamerki internetowej śledzenie ruchów gałek ocznych w celu określenia, które treści na danej stronie internetowej są dla ofiary najbardziej interesujące, czy robienie zrzutów ekranu i śledzenie naciśnięć klawiszy na klawiaturze komputera, do czego wykorzystywane są keyloggery. Ponadto oprogramowanie to może także być wykorzystywane do:

- modyfikacji ustawień komputera, czy urządzenia mobilnego, bez wiedzy i zgody ofiary,

- modyfikacji ustawień przeglądarki internetowej, bez wiedzy i zgody ofiary,

- modyfikacji rejestrów systemu operacyjnego zainfekowanego urządzenia,

- pobierania i uruchamiania na urządzeniu innych plików (programów), które często są zainfekowane lub same w sobie stanowią określony typ malware, czyli złośliwego oprogramowania,

- gromadzenia poufnych danych ofiary, takich jak loginy i hasła (w tym do poszczególnych aplikacji, bankowości elektronicznej, poczty email), numery kart płatniczych, numer PESEL, adres zamieszkania, numer telefonu, itp.,

- dostępu do historii przeglądanych stron internetowych i godzin pozostawania online (korzystania z Internetu),

- w przypadku urządzeń mobilnych także do: przechwytywania wiadomości SMS i maili, dostępu do listy kontaktów, rejestru połączeń, zdjęć, rejestracji lokalizacji GPS zainfekowanego urządzenia oraz nagrywania dźwięku z mikrofonu i obrazu z kamerki.

Oprogramowanie szpiegujące najczęściej jest rozprzestrzeniane jako część innego, niezłośliwego programu, np. gry komputerowej, oprogramowania antywirusowego, czy oprogramowania czyszczącego rejestry systemowe. Zazwyczaj programy takie są oferowane jako przydane, pomocne i darmowe, co zapewnia łatwość ich dystrybucji. Jednakże do infekcji spyware’m może także dojść poprzez wejście na złośliwą stronę internetową, wyświetlenie, nawet na zaufanej stronie internetowej, zainfekowanego banneru reklamowego, czy kliknięcie w wyskakujące okienko.

Co istotne oprogramowanie to nie posiada możliwości samo replikacji, ani uszkadzania plików na zainfekowanym urządzeniu.

Dane przechwycone przez oprogramowanie szpiegujące są przesyłane na zewnętrzne serwery, którymi zarządzają osoby trzecie. W związku z tym wykradzione w ten sposób dane mogą być wykorzystane do kradzieży tożsamości, włamania na konto bankowe, uzyskania okupu, czy profilowania pod kątem preferencji oraz wykorzystywane w innych celach marketingowych, co w efekcie prowadzi do otrzymywania zwiększonej ilości SPAM-u w postaci niechcianych reklam.

Jeśli chciałbyś/aś się dowiedzieć więcej na temat tego rodzaju złośliwego oprogramowania, to zachęcam Ciebie do zapoznania się z tym artykułem.

Adware, czyli oprogramowanie serwujące reklamy:

Jest to program służący do wyświetlania w przeglądarce internetowej oraz na pulpicie niechcianych reklam, które mogą się wyświetlać, np. na pasku narzędzi lub pojawiać w postaci bannerów, czy wyskakujących okienek (pop-up’ów). Jeśli użytkownik kliknie w taką reklamę, to jest automatycznie przekierowywany na stronę internetową powiązaną z daną reklamą. Co do zasady programy typu adware nie są szkodliwe, lecz znacząco utrudniają korzystanie z komputera lub urządzenia mobilnego i dla wielu użytkowników mogą być frustrujące.

Najczęściej oprogramowanie to powiązane jest z darmowym oprogramowaniem pobieranym z Internetu. Producent takiego darmowego oprogramowania nie pobiera opłat za jego udostępnianie, lecz zarabia na wyświetlaniu reklam sponsorów.

Warto jednak zaznaczyć, że adware może być powiązany z innymi rodzajami złośliwego oprogramowania, m.in.:

- rootkitem, czyli programem ukrywającym niebezpieczne pliki i procesy, przez co adware jest dużo trudniejszy do usunięcia z systemu,

- koniem trojańskim, czyli złośliwym oprogramowaniem udającym przydatne i pożądane,

- ransomware’m, czyli oprogramowaniem szyfrującym całość lub część danych na zainfekowanym urządzeniu,

- spyware’m, co ma na celu serwowanie bardziej spersonalizowanych reklam, lecz może także służyć do wykradania poufnych danych użytkownika.

Ransomware, czyli złośliwe oprogramowanie szyfrujące dane:

Jest to rodzaj złośliwego oprogramowania, który szyfruje część lub całość danych, tym samym blokując dostęp ofiary do zainfekowanego urządzenia. Za odszyfrowanie danych (przekazanie klucza deszyfrującego) cyberprzestępcy żądają okupu zazwyczaj płatnego w kryptowalucie.

Do zainfekowania komputera ransomware’m najczęściej dochodzi na skutek udanego phishingu oraz wykorzystania luki (podatności) lub pobrania złośliwego pliku z Internatu, zwykle trojana (konia trojańskiego), czy też wejścia na niezaufane i zainfekowane strony internetowe (często pornograficzne i hazardowe) lub kliknięcia w linki dołączone do phishingowych lub będących SPAM’em wiadomości email. Warto zaznaczyć, że ransomware’m można zarazić komputer także poprzez kliknięcie w reklamy, które przekierowują na złośliwą stronę internetową. Ponadto cechą charakterystyczną infekcji ramsomware’m jest wyświetlenie na ekranie zainfekowanego urządzenia banneru informującego o zablokowaniu dostępu do komputera i żądaniu okupu. Natomiast baner taki może także podszywać się pod Policję i informować o nałożeniu blokady na skutek rzekomego złamania prawa, czyli pobierania pirackich wersji oprogramowania, posiadania niedozwolonej prawem pornografii (np. dziecięcej), czy korzystania z nielegalnej wersji systemu operacyjnego. W celu uwiarygodnienia komunikatu w oczach ofiary, często używane są znane znaki graficzne, np. logo prokuratury, czy odznaki policyjne.

Jeśli chciałbyś/aś dowiedzieć się więcej na temat tego rodzaju złośliwego oprogramowania, to zachęcam Ciebie do zapoznania się z tym artykułem.

Scareware, czyli oprogramowanie mające na celu wystraszenie użytkownika:

Jest to rodzaj złośliwego oprogramowania, którego celem jest wywołanie, za pomocą socjotechniki, strachu w użytkowniku urządzenia, na którym zostało zainstalowane tego rodzaju oprogramowanie. Sposób działania takiego programu jest bardzo prosty i zazwyczaj sprowadza się do wyświetlenia okienka z komunikatem o identyfikacji zagrożenia na urządzeniu, np. związanego z wykryciem wirusa, uszkodzeniem sprzętu lub wystąpieniem poważnych błędów systemowych skutkujących zaburzeniem lub niemożnością poprawnej pracy przez urządzenie (np. komputer). W celu uwiarygodnienia pojawiające się okienko z komunikatem graficznie podszywa się pod używany system operacyjny, program antywirusowy lub powiadomienie z innego systemu bezpieczeństwa (np. firewall, IPS).

Komunikat zawarty w takim okienku zawiera rozwiązanie takiego „problemu” w postaci próby wyłudzenia niesłusznej opłaty abonamentowej lub instalacji innego, zainfekowanego malware’m, oprogramowania, jak też zachęca do odinstalowania posiadanego oprogramowania antywirusowego oraz wyłączenia zapory sieciowej, dzięki czemu takie urządzenie staje się bardzo podatne na inne ataki.

Oprogramowanie scareware, choć coraz rzadziej stosowane, jest rozpowszechniane przez banery reklamowe oraz w niechcianych wiadomościach email (SPAM).

Atak watering hole, czyli celowany atak na konkretną grupę osób:

Atak watering hole, czyli wodopój, jest wyrafinowanym atakiem hakerskim, który polega na obserwowaniu lub też odgadywaniu przez cyberprzestępców, które strony internetowe są wykorzystywane przez cel ataku, czyli najczęściej daną organizację lub jej pracowników. Kolejnym etapem tego ataku jest zainfekowanie złośliwym oprogramowaniem wytypowanej strony lub wytypowanych stron, a w dalszej kolejności dystrybucja tego oprogramowania na urządzenia użytkowników odwiedzających taką zainfekowaną stronę, która z punktu widzenia ofiar jest zaufana i bezpieczna.

W celu infekcji zaufanej witryny, cyberprzestępcy wykorzystują jej podatności i wstrzykują złośliwy kod. Następnie po odwiedzeniu takiej strony internetowej przez ofiarę ładunek zawierający złośliwy kod jest automatycznie uruchamiany lub też jest wyświetlany ofierze komunikat o konieczności podjęcia innego działania, np. kliknięcia w podany link.

Celem ataku watering hole jest uzyskanie przez cyberprzestępców dostępu do zasobów sieciowych ofiary oraz infekowanie innych komputerów pracujących w tej samej sieci, co może posłużyć do budowy botnetu.

Jeśli chciałbyś/aś się dowiedzieć więcej na temat tego rodzaju złośliwego oprogramowania, to zachęcam Ciebie do zapoznania się z tym artykułem.

Phishing, ataki socjotechniczne:

Ten typ zagrożenia polega na wprowadzeniu ofiary w błąd w celu odniesienia określonych korzyści przez cyberprzestępców. Często w atakach phishingowych następuje podszywanie się przez cyberoszustów pod znane instytucje, np. Policję, prokuraturę, ZUS, urząd skarbowy, pod organizacje budzące zaufanie, np. bank, towarzystwo ubezpieczeniowe, kancelarię prawną, dostawcę energii elektrycznej, firmę telekomunikacyjną, operatora telefonicznego oraz pod firmy związane z transportem, np. Pocztę lub firmę kurierską a także pod sklepy internetowe i portale aukcyjne.

Ataki te wykorzystują znajomość psychiki ludzi i próbują wywołać emocje w ofierze, np. lęk lub presję czasu, aby pozyskać poufne dane ofiary, w tym dostęp do jej bankowości internetowej.

Bardziej szczegółowo o atakach phishingowych możesz przeczytać w tym artykule oraz zapoznać się z rzeczywistymi przykładami zawartymi w tym artykule.

Spoofing, czyli podszywanie się pod zaufane osoby:

Spoofing jest jedną z odmian wyżej opisanego phishingu, niemniej warto wymienić go jako osobne zagrożenie w sieci. Technika spoofingu polega na przedstawianiu się przez cyberprzestępców jako osoby godne zaufania, np. pracowników urzędów państwowych, instytucji, zaufanych firm, czy banków. Do tego celu wykorzystują zaawansowane techniki umożliwiające podszycie się pod prawidłowy adres email, adres IP, czy numer telefonu, co jest wykorzystywane najczęściej (tzw. Caller ID Spoofing).

SPAM, czyli niechciane wiadomości email:

Terminem SPAM, wywodzącym się od amerykańskiej mielonki wieprzowej sprzedawanej pod nazwą Shoulder Pork And Ham, określa się niechciane, zazwyczaj masowo rozsyłane, wiadomości email, które przeważnie mają charakter reklamowy. Treść takich maili zachęca do kliknięcia w link, pobrania pliku lub wykonania określonej czynności, np. skorzystania z reklamowanej usługi lub dokonania zakupu reklamowanego produktu.

Cechami charakterystycznymi wiadomości typu SPAM są:

- wykorzystanie metod socjotechnicznych mających na celu nakłonienie adresatów do określonego działania,

- brak personalizacji,

- masowy charakter,

- próba wprowadzenia adresatów w błąd,

- działanie niezgodne z prawem (np. jeżeli celem jest infekcja systemu).

Warto dodać, że mianem SPAM’u można także określić niechciane wiadomości SMS oraz te wysyłane przez komunikatory i serwisy społecznościowe.

Warto zaznaczyć, że spamerzy, czyli osoby rozsyłające SPAM, podejmują działania w celu osiągnięcia określonych korzyści – najczęściej majątkowych, np. reklamy określonego produktu wśród setek tysięcy odbiorców – tak, istnieją przeznaczone do zakupu bazy danych zawierających takie liczby adresów mailowych. Ponadto SPAM może być wykorzystywany do propagowania określonej idei społecznej, światopoglądowej, czy politycznej w celu pozyskania jej nowych popleczników lub w celu wywołania konfliktów w związku z określonymi ideami lub określoną ideą.

Co do zasady niechciane wiadomości można podzielić na dwa rodzaje. Do pierwszego należy zaliczyć wiadomości masowo rozsyłane w celach marketingowych. Nie powodują one żadnego niebezpieczeństwa, ale mogą niepotrzebnie obciążać serwer pocztowy i zapełniać skrzynki pocztowe odbiorców. Ponadto czytanie i usuwanie takich wiadomości jest stratą czasu.

Natomiast do drugiego rodzaju wiadomości typu SPAM należy zaliczyć wiadomości przesyłane w celu dokonania określonego ataku hakerskiego i wykradzenia danych, np. przez zamieszczanie w takich wiadomościach linków do zainfekowanych lub złośliwych stron internetowych. Ponadto tego typu wiadomości mogą zawierać złośliwe załączniki, takie jak konie trojańskie, wirusy, robaki, czy programy szpiegujące, które po ich otwarciu zainfekują urządzenie, np. komputer.

Ataki typu Man-in-the-middle, czyli przechwytywanie danych podczas transmisji:

Ataki te polegają na podsłuchiwaniu wymiany danych pomiędzy stronami komunikacji lub modyfikacji tych danych w drodze od ich nadawcy do odbiorcy. Cechą charakterystyczną ataków tego typu jest brak świadomości ofiar, że są podsłuchiwane.

Co do zasady atak Man-in-the-middle (MITM) rozpoczyna się w momencie uzyskania dostępu do wewnętrznej (prywatnej) sieci ofiary i polega na prowadzeniu całej komunikacji z urządzeniem (np. komputerem) ofiary przez urządzenie (np. laptopa) cyberprzestępcy, co umożliwia przechwycenie wszystkich danych wysyłanych przez ofiarę i przesyłanych ofierze, a także ich modyfikacji.

Najczęściej w tym ataku urządzenie hakera przedstawia się jako router komputerowi ofiary a rzeczywistemu routerowi podaje się za komputer ofiary. Istnieje wiele rodzajów ataków Man-in-the-middle, ale wszystkie mają na celu przechwycenie komunikacji ofiary i wykradzenie poufnych danych, np. loginów i haseł, adresu zamieszkania i zameldowania, numeru PESEL, numerów kart płatniczych, itp. Także tego typu ataki mogą mieć za cel przejęcie danych poufnych, które mogą stanowić tajemnicę przedsiębiorstwa.

Dokładnie opisałem ten rodzaj ataku, wraz z jego odmianami i wskazałem na przykładach jak jest przeprowadzony w tym artykule, będącym zarazem szczegółowym przewodnikiem po ataku Man-in-the-middle. Jeśli zainteresowała Cię ta tematyka, to zachęcam do jego przeczytania.

Fałszywe sklepy internetowe:

Znaczny rozwój handlu elektronicznego i duży wolumen przeprowadzanych transakcji kupna-sprzedaży zaowocowały coraz częstszym zjawiskiem polegającym na powstawaniu fałszywych sklepów internetowych. W takich sklepach często oferowane są produkty w dużo niższych cenach niż w zaufanych sklepach internetowych lub platformach aukcyjnych. Korzystając z oferty takiego fałszywego sklepu klient po dokonaniu zapłaty nigdy nie otrzymuje zamówionego towaru i traci pieniądze. Cechą charakterystyczną takich sklepów jest ich duża rotacja, co ma na celu utrudnienie wykrycia cyberprzestępców.

Oszustwa internetowe:

Odrębnie od fałszywych sklepów internetowych, które także są oszustwami, należy wskazać grupę „oszustwa internetowe”, która obejmuje szeroki zakres nieuczciwych praktyk w Internecie.

Do najczęściej spotykanych oszustw internetowych można zaliczyć różnego rodzaju manipulacje prowadzone na portalach handlowych i aukcyjnych, np. z wykorzystaniem Allegro, Vinted, OLX, czy Marketplace także przy wykorzystaniu płatności mobilnych (zazwyczaj jest to BLIK). Manipulacje te mają na celu sprzedaż podrobionych lub nieistniejących towarów, phishing w postaci fałszywych komunikatów zawartych w wiadomościach SMS, email, czy z wykorzystaniem Whatsapp’a, a także dokonywanie nieautoryzowanych transakcji finansowych, próby wyłudzenia środków pieniężnych, na dystrybucji złośliwego oprogramowania kończąc.

Fałszywa tożsamość:

Częstym zagrożeniem występującym w sieci jest przyjmowanie przez cyberprzestępców fałszywej tożsamości. Najczęściej ten rodzaj zagrożenia występuje w serwisach społecznościowych, otwartych platformach komunikacyjnych, np. Whatsapp, czatach. Celem stosowania fałszywych tożsamości są np. oszustwa matrymonialne, czy wzbudzenie zaufania w ofierze w celu wydobycia poufnych danych. Tu dobrym przykładem jest północnokoreańska akcja polegająca na tworzeniu fałszywych profili osób na platformie LinkedIn i oferowanie osobom powiązanym z cyberbezpieczeństwem intratnych ofert pracy. Akcja miała na celu poznanie zabezpieczeń m.in. europejskich firm.

Upublicznianie prywatnych danych, w tym wiadomości, nagrań i zdjęć:

Zagrożenie to polega na upublicznianiu bez wiedzy i zgody właściciela prywatnych danych, w szczególności prywatnych wiadomości, nagrań danej osoby lub jej zdjęć. Może to prowadzić do utraty dobrego wizerunku oraz upublicznienia informacji, które dana osoba chciałaby pozostawić dla siebie jako prywatne i poufne. Stąd też niezwykle istotne jest bardzo dokładne pilnowanie tego co, gdzie i jak publikuje się w Internecie.

Fake newsy i hejt:

Także do zagrożeń w sieci można zaliczyć internetowy hejt oraz propagowanie fałszywych wiadomości, tzw. fake news. Błędne poczucie anonimowości w Internecie skłania wielu jego użytkowników do głoszenia i umieszczania opinii, których nigdy by nie wypowiedzieli w realnym świecie. Do tego typu opinii możemy zaliczyć coś co często określane jest mianem mowy nienawiści, czyli komunikaty, np. posty, czy komentarze, nacechowane silną agresją, obraźliwymi uwagami, nieodpowiednią i ostrą krytyką oraz wulgaryzmami. Taki hejt może mieć związek z chęcią zwiększenia poczucia wartości hejtującego (czuje, że komuś „dołożył”, wyśmiał coś lub kogoś – jest to dobrze widoczne w komentarzach pod oferowanymi na sprzedaż produktami np. w grupach ogłoszeniowych portali społecznościowych), ale też często jest związany z różnymi formami dyskryminacji, np. ze względu na orientację seksualną, płeć, wiek, religię, rasę, czy głoszony światopogląd.

Ponadto należy mieć na uwadze, że w sieci nie zawsze publikowane są prawdziwe treści, które zostały rzetelnie zweryfikowane. Fake newsy często są umieszczane dla żartu, w celu wprowadzenia w błąd lub wywołania z góry określonych emocji i nastrojów społecznych. Niestety na podstawie takich fałszywych informacji, osoby które w nie uwierzą mogą podejmować działania szkodliwe dla siebie samych lub zostać nieświadomie wykorzystane w różnych, np. politycznych rozgrywkach.

Cyberprzemoc, czyli coś groźniejszego niż hejt:

Pod pojęciem „cyberprzemocy” należy rozumieć użycie przemocy psychicznej z zastosowaniem Internetu, a w szczególności takich narzędzi jak media społecznościowe, komunikatory, maile, SMS-y, gry online czy strony internetowe. W tym przypadku przemoc polega na prześladowaniu, nękaniu, zastraszaniu lub wyśmiewaniu innych osób, co ma na celu podważenie wartości ofiar, wzbudzenie w nich strachu i stanu zagrożenia, jak również w dłuższej perspektywie może prowadzić do poważniejszych zaburzeń psychicznych. Cyberprzemoc może przybierać formę takich zjawisk jak:

- cybermobbing – jest to przemoc psychiczna, prześladowanie innych poprzez wykorzystanie Internetu i jego narzędzi,

- cyberbullying – to zjawisko, w którym ktoś wykorzystuje komunikację cyfrową, najczęściej komentarze w mediach społecznościowych, posty lub wiadomości wysyłane przez komunikatory internetowe oraz e-maile i SMS-y, do poniżania, nękania lub zastraszania innej osoby,

- trolling – czyli antyspołeczne zachowanie najczęściej spotykane w internetowych forach dyskusyjnych i w mediach społecznościowych, które polega zamieszczaniu kontrowersyjnych, napastliwych, często nieprawdziwych treści w celu zwrócenia na siebie uwagi albo sprowokowania, ośmieszenia lub obrażenia innych użytkowników; osobę odpowiedzialną za publikowanie takich przekazów określa się mianem „trolla”,

- doxing – to zjawisko polegające na publicznym udostępnianiu za pośrednictwem Internetu, prywatnych informacji umożliwiających identyfikację danej osoby bez jej wiedzy i zgody,

- grooming – polega na podejmowaniu działań w celu zaprzyjaźnienia się i nawiązania więzi emocjonalnej z dzieckiem, aby zmniejszyć jego opory i później je wykorzystać seksualnie. Jest to także mechanizm używany, by nakłonić dziecko do prostytucji czy udziału w pornografii dziecięcej; z tym pojęciem jest związany także child grooming, przez który rozumie się uwodzenie dzieci przez Internet.

Z uwagi na swoją treść i formę wyrazu akty cyberprzemocy najczęściej dotykają dzieci i nastolatków.

Treści nieodpowiednie dla dzieci:

Dużym zagrożeniem dla nieletnich jest stosunkowa łatwość natrafienia na materiały i treści nieprzeznaczone dla takich osób. Wymienić tu można choćby pornografię, internetowy hazard oraz materiały, które promują przemoc lub nielegalne i przestępcze działania. Niestety zabezpieczenia na stronach w stylu „potwierdź, że masz ukończone 18 lat” nie są skuteczne, gdyż fałszywie potwierdzić swój wiek może nieletni uzyskując dostęp do takich treści, co ma zgubny wpływ na jego psychikę.

Uzależnienie od Internetu (siecioholizm):

Uzależnienie od Internetu i bycia online, czyli tzw. siecioholizm, także jest uznawany za jedno z poważnych zagrożeń sieci. Choć nie dotyczy stricte dziedziny cyberbezpieczeństwa i zabezpieczeń sieciowych, to nie można go ominąć jeśli porusza się temat zagrożeń w sieci. O uzależnieniu od Internetu możemy mówić wówczas, gdy korzysta się z niego w niewłaściwy, dysfunkcyjny sposób, a uzależniona osoba odczuwa wewnętrzny przymus stałego bycia online i nie kontroluje ilości czasu spędzanego w Internecie. W efekcie uzależnienie to prowadzi do zaniedbywania różnych aspektów życia, w tym rodziny, przyjaciół, a także obowiązków domowych, zawodowych czy szkolnych. Ponadto cechą charakterystyczną siecioholizmu jest ograniczanie przez osobę uzależnioną kontaktów z ludźmi w realnym świecie. Natomiast jednym z objawów uzależnienia jest ciągłe i kompulsywne sprawdzanie portali społecznościowych, czy wiadomości w Internecie, nawet jak nic nowego się nie pojawia.

Słabo chroniona sieć Wi-Fi:

Sieci Wi-Fi, które nie są zabezpieczone hasłem lub też ich hasło jest bardzo słabe (o zagrożeniach związanych ze słabymi hasłami napisałem poniżej) stanowią duże zagrożenie dla ich użytkowników. W takich sieciach bardzo łatwo jest przeprowadzić opisany powyżej atak Man-in-the-middle i przejąć całą komunikację, jak również łatwo w niej rozprzestrzeniać złośliwe oprogramowanie, w tym wirusy komputerowe. Stąd zaleca się unikanie publicznych sieci Wi-Fi, zwłaszcza tych niezabezpieczonych hasłem. Jeśli już jesteśmy zmuszeni korzystać z takiej sieci Wi-Fi, wtedy koniecznie zestawmy tunel VPN, który zabezpieczy nasze dane w transporcie do ich odbiorcy.

Cryptojacking, czyli nielegalne wydobywanie kryptowalut:

Pod pojęciem „cryptojacking” rozumie się atak hakerski, najczęściej skierowany przeciwko przedsiębiorstwom, którego celem jest wykorzystanie mocy obliczeniowej zaatakowanych urządzeń do wydobywania kryptowalut bez świadomości i zgody ofiary. Skutkiem takiego ataku jest znaczący spadek mocy obliczeniowej zaatakowanych urządzeń, która jest dostępna ich właściwym użytkownikom, zwiększone rachunki za zużycie energii elektrycznej, zwiększone koszty związane ze spowolnieniem procesów oraz skrócenie okresu życia zaatakowanych urządzeń.

Łamanie prostych, łatwych haseł:

Ostatnim zagrożeniem, na który chciałem zwrócić uwagę w tym artykule jest łamanie przez hakerów prostych, łatwych do odgadnięcia haseł. A najprostszymi z najprostszych są hasła składające się z imion bądź następujących po sobie cyfr. Złamanie takich haseł zajmuje poniżej sekundy i umożliwia hakerom przejęcie dostępów do różnych serwisów internetowych, np. bankowości elektronicznej, poczty email lub sklepu internetowego. W Internecie są łatwo dostępne bazy danych z prostymi hasłami. Takie bazy danych są nawet wbudowane w pentesterskie systemy operacyjne, jak choćby Kali Linux.

Natomiast jeżeli nie jesteśmy pewni, czy nasze hasło nie wyciekło do sieci, polecam odwiedzić stronę Have I Been Pwned. Na tej stronie możemy sprawdzić, czy nasz adres mailowy został skompromitowany, a jeśli tak, to w jakim ataku. Warto sprawdzić swoje adresy email.

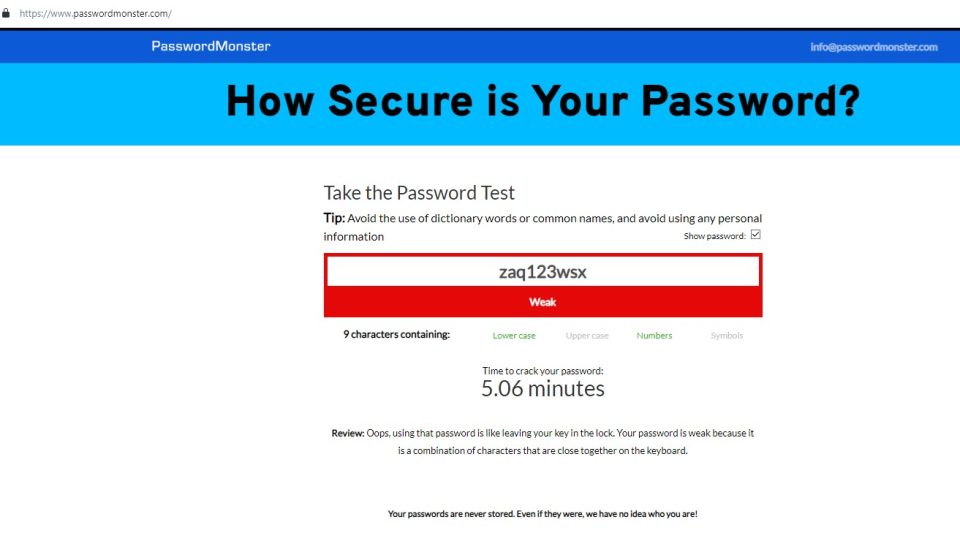

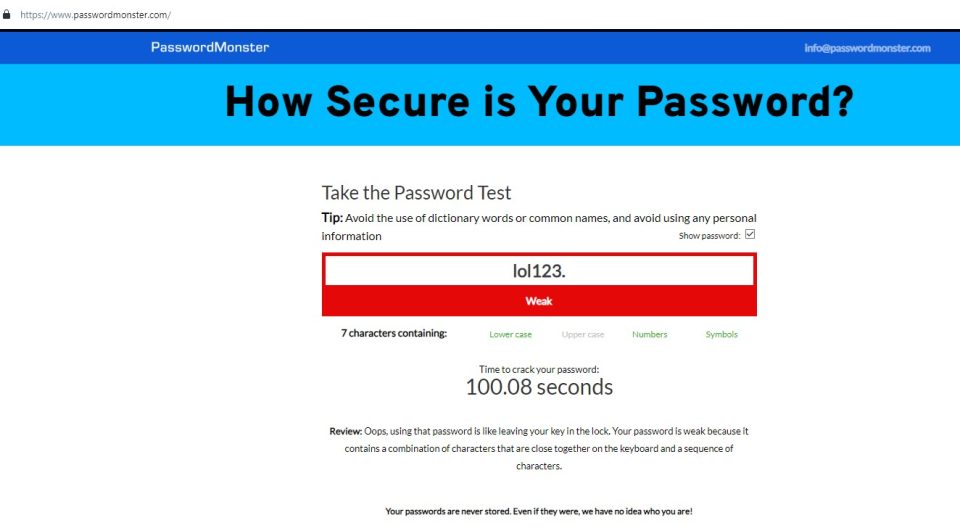

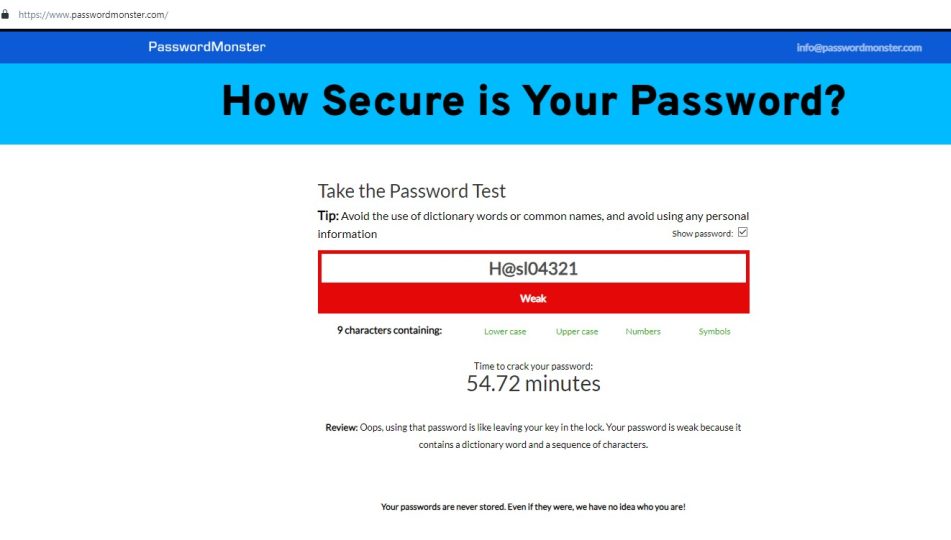

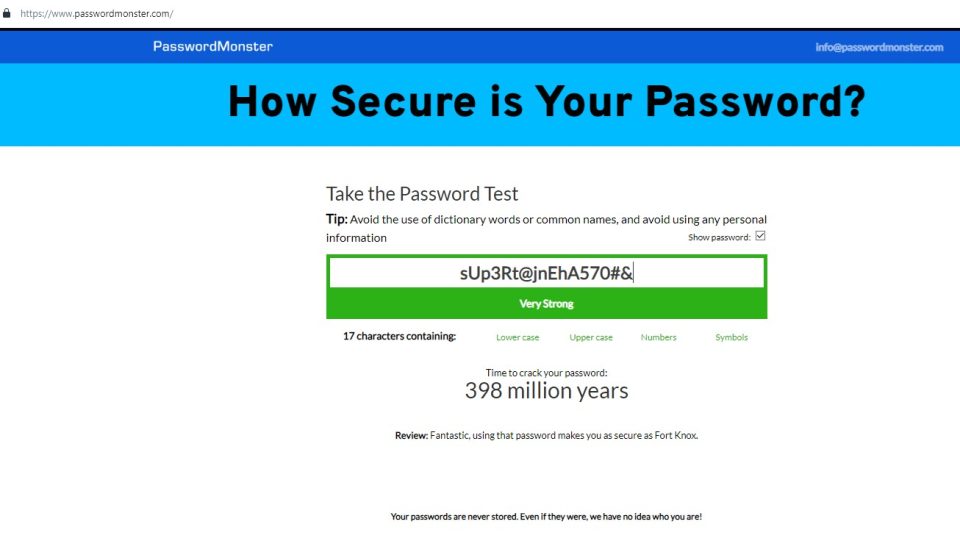

Ponadto wszystkim, którzy są ciekawi jak bezpieczne mają hasła polecam stronę Password Monster, na której można wpisać hasło i sprawdzić jak szybko będzie złamane, jako przykłady zamieszczam kilka screenów z tej strony z różnymi hasłami:

Przykład z hasłem: admin123!

Przykład z hasłem: zaq123wsx

Przykład z hasłem: lol123.

Przykład z hasłem: H@sl04321 (Haslo4321 z użyciem dużej pierwszej litery, wstawionym znakiem „@” w miejsce litery „a” oraz wstawioną cyfrą „0” w miejsce litery „o”).

Przykład z hasłem: sUp3Rt@jnEhA570#& (supertajnehasło#& rozpoczęte małą literą „s” oraz pomieszanymi małymi i dużymi liderami, zamienioną literą „e” na cyfrę „3”, literą „a” na znak specjalny „@” literą „s” na cyfrę „5”, literą „ł” na cyfrę „7”, literą „o” na cyfrę „0” oraz dostawionymi dwoma znakami specjalnymi „#” i „&”).

Zachęcam, aby samemu przetestować różne kombinacje haseł i zweryfikować, które z nich jest najtrudniejsze do złamania. Dodam, że za bezpieczne hasła uznaje się takie, które składają się z minimum ośmiu znaków i zawierają minimum: jedną dużą literę, jedną cyfrę oraz jeden znak specjalny.

Zadanie dla chętnych: sprawdźcie na ww. stronie, czy rzeczywiście takie hasła są tak trudne do złamania.

I kolejna kwestia, nawet jeśli masz najtrudniejsze hasło, to jeżeli wycieknie ono w wyniku ataku hakerskiego lub podasz je hakerowi łapiąc się na phishing (np. myśląc, że logujesz się do swojego profilu na portalu społecznościowym), to przed niczym Cię ono nie uchroni.

Wiem, zawsze możesz mi odpowiedzieć, że jesteś bezpieczny, bo masz dwuskładnikowe uwierzytelnianie i przychodzi Ci kod SMS’em. Ale chciałbym, abyś wiedział, że obecnie takie 2FA nie jest trudną przeszkodą do ominięcia przez hakerów, co potwierdzają różne udane ataki.

Z uwagi na to obecnie hasła są uznawane za najsłabszy sposób zabezpieczeń, a w ich miejsce coraz śmielej wchodzą różnego rodzaju bezhasłowe metody logowania. Jedną z nich, wskazaną tu przykładowo, jest token (np. kod z określonym czasem ważności, np. 15 minut), który jest wysyłany na Twojego maila podczas logowania. W polu logowania wpisujesz ten kod, który zastępuje hasło.

Jak chronić się przez zagrożeniami w sieci?

Mam głęboką nadzieję, że nie przestraszyłem Cię zbytnio opisując poszczególne rodzaje zagrożeń. Chciałem Ci tylko uświadomić co może na Ciebie czyhać, gdy korzystasz z Internetu.

Ale pamiętaj, że nie jesteś bezbronny i możesz skutecznie stawiać czoła zagrożeniom w sieci i hakerom pragnącym przejąć Twoje dane.

Stąd poniżej prezentuję podstawowe i skuteczne metody obrony przez zagrożeniami w sieci:

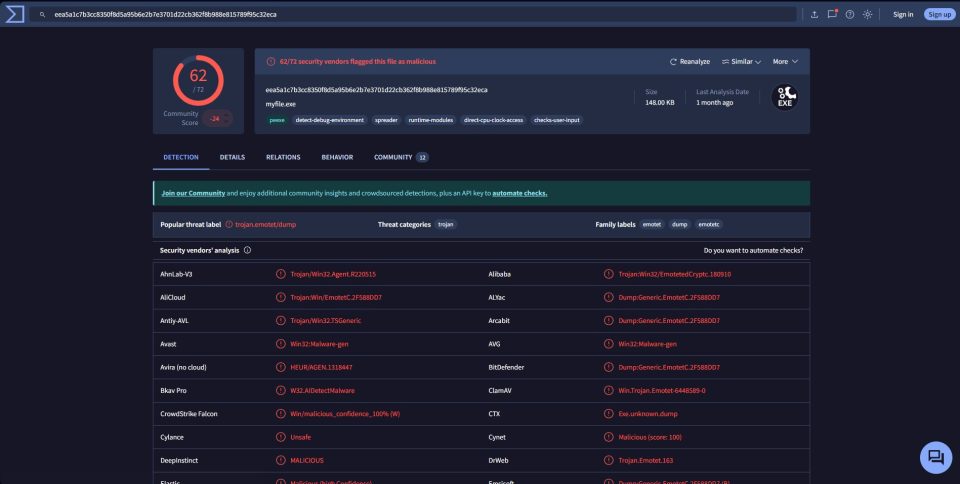

- Zawsze zachowaj czujność i nie klikaj w linki zawarte w wiadomościach pochodzących od nieznanych nadawców, nawet wówczas gdy wiadomość wygląda jakby przyszła od zaufanego nadawcy, zawsze sprawdzaj, czy zgadza się adres email nadawcy – to łatwa do porobienia część wiadomości i jest często wykorzystywana przez hakerów w celu uśpienia czujności ofiary. Ponadto nigdy nie pobieraj załączników od nieznanych nadawców, a pobrane załączniki przynajmniej skanuj programem antywirusowym. Pobrane pliki lub ich hashe można także sprawdzić na stronie virustotal – jednak nie radzę weryfikować tu plików zawierających dane osobowe lub inne dane poufne, gdyż pliki te są wysyłane na zewnętrzny serwer, nad którym nie masz kontroli; lepiej jest zweryfikować hash takiego pliku (jak to zrobić w systemie Windows z pomocą PowerShell’a opisane jest w tym artykule). Po weryfikacji otrzymasz informacje, czy dany plik lub hash są bezpieczne; przykładowy wynik (plik zarażony trojanem W32/Emotet) zamieszczam poniżej:

Fot. Michał Mamica Ponadto nie klikaj w wyskakujące reklamy i okienka. Jeśli tylko możesz to staraj się używać AdBlock’a – niektóre przeglądarki, jak np. Opera i Brave mają go wbudowanego.

- Chroń swój komputer systemem antywirusowym i dbaj o to, aby był aktualny. Co istotne antywirus powinien być wyposażony w funkcję ochrony sieciowej w czasie rzeczywistym. Bazując na sygnaturach znanych wirusów, uchroni cię przed większością ataków związanych z użyciem złośliwego oprogramowania. Ale pamiętaj, że jeśli antywirus jest nieaktualny i nie ma aktualnej bazy sygnatur lub też pojawiły się nowe wirusy, których sygantury jeszcze nie są znane producentowi Twojego oprogramowania antywirusowego, to przed takim złośliwym oprogramowaniem antywirus nie będzie w stanie Cię ochronić.

- Korzystaj z zapory sieciowej (firewalla) i nigdy jej nie wyłączaj, czego niejednokrotnie wymagają darmowe/pirackie wersje płatnych programów. Firewall chroni Twój komputer poprzez monitorowanie ruchu sieciowego i filtrowanie połączeń przychodzących i wychodzących, dzięki czemu połączenia uznane za niebezpieczne zostaną zablokowane.

- Zawsze pamiętaj aby regularnie aktualizować swoje urządzenia, systemy operacyjne i aplikacje, gdyż nowe, zaktualizowane wersje zawierają łatki bezpieczeństwa znanych luk (podatności) przez co znacząco zmniejszasz powierzchnię ataku, który może być przeprowadzony przeciwko Tobie.

- Zabezpiecz swój router, aby utrudnić lub uniemożliwić hakerom wejście do Twojej sieci prywatnej. Zmiana domyślnego hasła, i jeśli router to umożliwia domyślnego loginu, to niezbędne minimum.

- Zawsze używaj trudnych do odgadnięcia i złamania haseł – innych do każdego serwisu internetowego, z którego korzystasz. Zawsze możesz się wspomóc menagerem haseł.

- Zawsze pobieraj pliki z wiarygodnych źródeł, dzięki czemu unikniesz instalacji na swoim urządzeniu mobilnym lub komputerze niechcianego i często złośliwego oprogramowania. Pamiętaj, że nic nie ma za darmo i z pozoru darmowy program może Cię dużo kosztować – nie tylko pieniędzy, ale także nerwów lub frustracji.

- Podczas instalacji programu sprawdź, czy nie instalujesz dodatkowych narzędzi, co jest często spotykane, gdy instalujesz program za pomocą asystenta instalacji. Te dodatkowe narzędzia mogą być wirusem (np. koniem trojańskim), rootkitem lub spyware’m, więc co do zasady nie wyrażaj zgody na instalację dodatkowych komponentów podczas instalacji legalnego programu.

- Pamiętaj, aby zawsze tworzyć kopie zapasowe swoich danych i zapisuj je w różnych miejscach i na różnych nośnikach – dysk zewnętrzny lub dużej pojemności pendrive to niezbędne minimum. Zawsze możesz zapisać swoje kopie zapasowe w chmurze. Twoje dane mogą zostać usunięte nie tylko na skutek awarii sprzętu, ale także na skutek ataku hakerskiego poprzez ich wykasowanie lub zaszyfrowanie. Mając kopię zapasową danych bez problemu je przywrócisz.

- Nigdy nie otwieraj plików zapisanych na zewnętrznych nośnikach jeśli one nie były zapisane przez Ciebie lub jeżeli do takiego nośnika miała dostęp osoba trzecia. Jeżeli musisz otworzyć takie pliki, to przed otwarciem przeskanuj je programem antywirusowym lub sprawdź (te pliki lub ich hashe) na odpowiednich stronach internetowych, np. virustotal. Dzięki temu uchronisz swój komputer przed infekcją złośliwym oprogramowaniem.

- Zawsze wylogowuj się z serwisów internetowych, dzięki czemu zmniejszysz ryzyko przejęcia swojego konta przez osobę trzecią. Jest to szczególnie istotne, jeżeli korzystasz z sieci współdzielonych, np. w pracy, szkole, czy bibliotece. Jeżeli się nie wylogujesz, ktoś otwierając przeglądarkę będzie miał Twoją otwartą sesję i pełen dostęp do Twojego serwisu, z którego korzystałeś. Dzięki temu będzie mógł przejąć Twoje konto łącznie ze zmianą hasła.

- Zawsze, jeżeli tylko masz taką możliwość korzystaj z weryfikacji dwuetapowej – hasło i kod przysłany SMS’em, to niezbędne minimum.

- Podawaj swoje dane jedynie na stronach z certyfikatem TLS, który jest ważny i został wystawiony i podpisany przez upoważniony urząd certyfikacji. Nigdy nie ufaj certyfikatom podpisanym przez ich właściciela! To czy strona posiada ważny certyfikat można sprawdzić klikając na kłódkę (powinna być zamknięta, otwarta świadczy o nawiązaniu niebezpiecznego połączenia nieszyfrowanym protokołem HTTP), która znajduje się po lewej stronie paska wyszukiwania przeglądarki. O certyfikatach, a także szyfrowaniu i hashowaniu oraz infrastrukturze klucza publicznego PKI popełniłem osobny artykuł, jeśli jesteś zainteresowany/a, to zapraszam do zapoznania się z nim.

- Pamiętaj aby wystrzegać się wchodzenia na strony internetowe o złej renomie i chroń swoje dzieci przed odwiedzaniem takich stron. Bardzo często strony internetowe o tematyce erotycznej, pornograficznej, hazardowej i związanej z podejrzanymi transakcjami finansowymi zawierają złośliwe oprogramowanie ukryte zarówno na tych stronach (nie jest to regułą, ale często występuje) jak również jest dodawane do znajdujących się tam reklam, banerów i treści dostępnych po kliknięciu w nie. Jeśli z Twojego komputera lub urządzenia mobilnego korzystają dzieci, pamiętaj o aktywowaniu funkcji ochrony rodzicielskiej (tzw. filtr rodzicielski).

- Nigdy nie działaj pod wpływem emocji i pamiętaj, że, np. telefon z banku informujący o konieczności zabezpieczenia środków i przelania ich na podane konto techniczne może nie pochodzić od pracownika banku zatroskanego o Twoje środki, mail informujący o dopłacie do przesyłki wcale nie musi pochodzić od firmy kurierskiej, wyskakujące okienko nie musi świadczyć o blokadzie Twojego komputera przez Policję lub ABW, a informacja o wykrytym wirusie nie musi pochodzić z Twojego oprogramowania antywirusowego. Cyberprzestępcom zależy, aby wzbudzić w Tobie strach i abyś działał pod wpływem emocji, stresu i presji czasu. Nie daj się cyberoszustom i zawsze myśl racjonalnie. Otrzymałeś dziwny telefon z banku? Rozłącz się i zadzwoń na infolinię banku, tam potwierdzisz, czy telefon rzeczywiście wykonywał legitymowany do tego pracownik banku i czy rzeczywiście Twoje środki są zagrożone. Zobaczyłeś dziwne wyskakujące okienko – dokładnie sprawdź o co chodzi, zweryfikuj, czy pochodzi z Twojego systemu (np. antywirusowego) i nie podejmuj pochopnych działań w celu opłaty abonamentu, czy wyłączenia firewalla. Otrzymałeś informację o niedopłacie do przesyłki lub błędnym adresie? Skontaktuj się z firmą kurierską, zgodnie z danymi kontaktowymi podanymi na jej stronie internetowej. I pamiętaj, zachowując zdrowy rozsądek unikniesz wielu oszustw.

Podsumowanie

Pomimo znacznej liczby zagrożeń w sieci oraz ich łącznego wykorzystywania, np. phishing w celu dostarczenia złośliwego oprogramowania, które instaluje backdoora umożliwiając przejęcie komputera przez hakerów, nie pozostajemy bezbronni. Stosując się do podstawowych zasad ochrony przed zagrożeniami w sieci definitywnie zmniejszamy powierzchnię ataku na nas oraz nasze urządzenia, jak również nie stajemy się łatwo podatni na socjotechnikę. Jednakże musimy pamiętać o stale zmieniającym się krajobrazie zagrożeń w sieci oraz jego aktorach. Na tej kanwie, na zakończenie, warto wspomnieć o wykorzystywaniu przez cyberprzestępców sztucznej inteligencji do tworzenia fałszywych informacji, wykradania danych i infiltrowania systemów zabezpieczeń. Niemniej jednak korzystając z najnowszych oraz aktualnych systemów bezpieczeństwa oraz dbając o regularne aktualizacje urządzeń, oprogramowania i aplikacji jesteśmy w stanie stawić czoła nowym rodzajom zagrożeń.

Autor: Michał Mamica